【初心者用】AWS基礎③

AWSの基礎レベルの知識を身につけるために、範囲に沿って学んでいきましょう。

前回は、クラウドの概念、セキュリティのAWSの責任共有モデルについて学習してきました。

続きからはじめていきたいと思います。

1. クラウドプラクティショナーの出題範囲

以下の内容がクラウドプラクティショナーの出題範囲になります。

1-1. ①クラウドの概念

・AWSクラウドの概念とその価値提案に関する説明

・AWSクラウドエコノミクスの特徴と説明

・多種多様なクラウドアーキテクチャの設定原理の定義

1-2. ②セキュリティ

・AWSの責任共有モデルについての理解

・AWSセキュリティとコンプライアンスについてのコンセプトの理解

・AWSアクセス管理機能の特定

・セキュリティサポートのリソースの特定

1-3. ③テクノロジー

・AWSクラウドのデプロイと運用の方法についての理解

・AWSのグローバルインストラクチャについての理解

・AWSの主要サービスの識別

・テクノロジーサポートのリソースを特定

1-4. ④請求と料金

・AWSの様々な料金モデルの比較対照

・AWS請求と料金に関連した多様なアカウント構造の認識

・請求サポートに利用できるリソースの特定

1-5. ■セキュリティ

AWSは、クラウドのセキュリティ面について重視する組織の要件を満たすように構築されたデータセンターだけでなく、さまざまなセキュリティサービスや機能を提供しています。

前回は、責任共有モデルについて学んだのですが、内容について復習していきたいと思います。

2. AWSの責任共有モデルについての理解

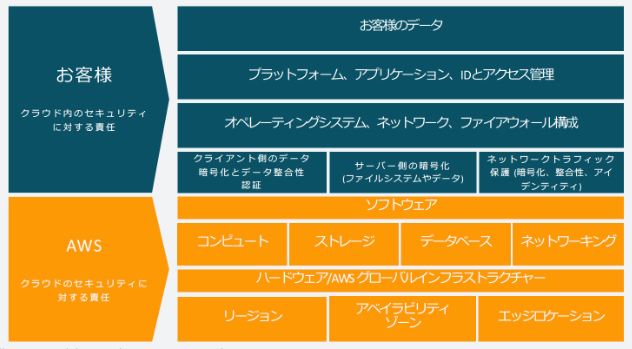

AWSでは、AWS側とユーザー側(お客様側)で明確に責任の範囲が決まっています。

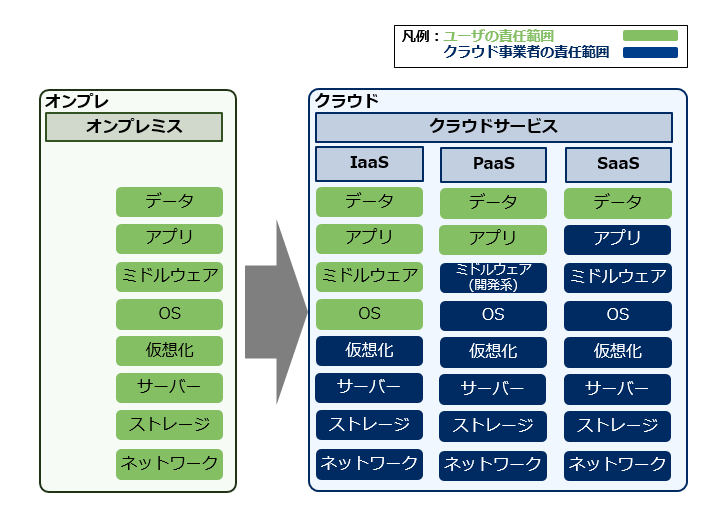

またクラウドサービスは「IaaS」「PaaS」「SaaS」の3種に分類されます。

サービスごとに責任範囲がかわってきます。

https://aws.amazon.com/jp/compliance/shared-responsibility-model/

AWS側は、AWSクラウドで提供されるすべてのサービスを実行するインフラストラクチャの保護について責任を負います。

図表にもあるような範囲がAWS側の責任です。

https://jpn.nec.com/cybersecurity/blog/210820/index.html

お客様側の責任範囲については、AWSのサービスに応じて異なります。

例:Amazon EC2は、IaaSに分類されるため、OAの管理・アプリケーションの管理・ファイアウォールの構成について、お客様の責任範囲になります。

Amazon S3やAmazon DynamoDBなどの抽象化されたサービスは、インフラストラクチャインフラレイヤーや、OS、プラットフォームについての責任はAWS側にあり、データ管理・アセットの分類、IAMツールでの権限適用についてはお客様側の責任になります。

※アセットとは、価値をもつリソースのことをさします。

※IAMとは、AWSのサービスで「認証」と「認可」の設定を行うことができるサービスで、IDおよびアクセス管理をするものになります。

3. AWSセキュリティとコンプライアンスについてのコンセプトの理解

クラウドでワークロードとアプリケーションを保護しましょう。

※ワークロードとは、IT分野においては、コンピューターやシステムにかかる処理負荷の大きさを意味しており、特にコンピューターの全処理能力のうち、残りどのくらいの処理が可能なのか示す指標のことを指します。

例:CPUやメモリ、ネットワークなどの使用率

クラウド分野においては、仮想デスクトップで実行中のソフトウェアをさすケースもあります。

ワークロードの管理には、コストを抑えながら使用システムを一元管理できるクラウドサービスがおすすめされています。

AWSは、監査や認証、その他の直接的な監査業務を通じて、様々な種類の規制と認証基準に準拠しています。

4. AWSアクセス管理機能の特定

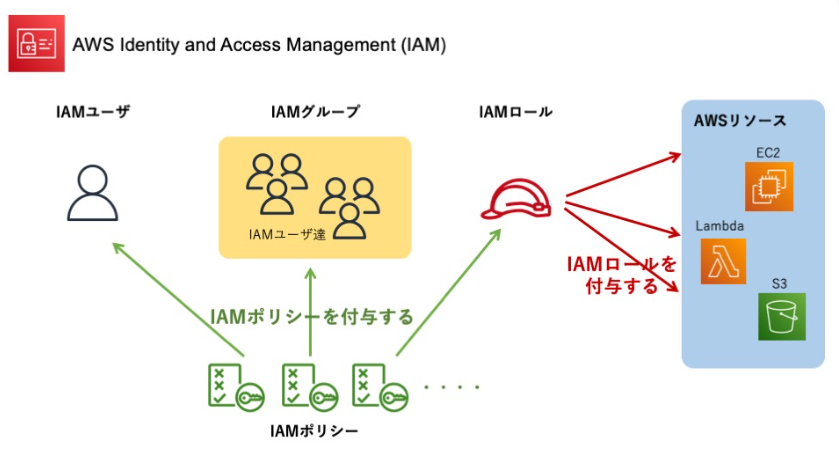

IAMとは、AWS Identity and Access Managementの略で、AWSリソースへのアクセスを安全に管理するためのサービスになります。

認証や認可の設定を行えるところになります。

IAMの主要サービス

①IAMユーザー

②IAMグループ

③IAMロール

④IAMポリシー

IAMユーザーとIAMグループを使用することで、ユーザーのAWSリソースに対するアクセスなどの権限を制御することができます。

IAMロールを使用することでAWSリソースに対する権限を付与することができます。

4-1. ①IAMユーザーについて

IAMユーザーは、AWSの利用者ごとに作成される認証情報(ID)です。

AWSで操作できる範囲は、IAMポリシーによって定められます。

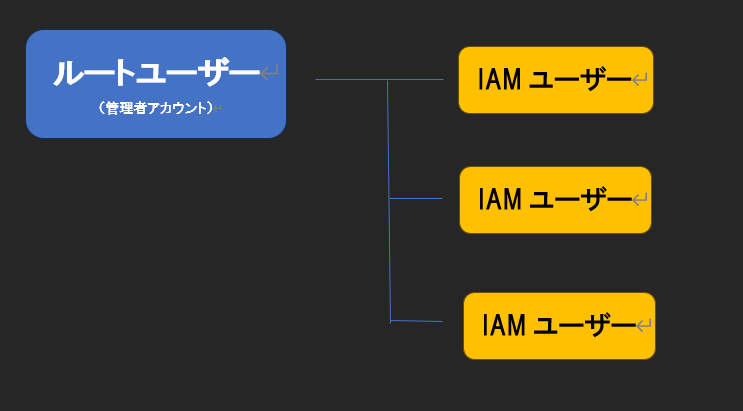

ルートユーザー(管理者アカウント)は、最初に登録したメールアドレスのアカウントで、フルアクセス権限をもっています。

請求情報の閲覧やパスワードの変更も可能です。

4-10. Amazon Inspector

mazon Inspectorの前提知識として脆弱性診断について知っておきましょう。

脆弱性診断とは、ネットワーク・OS・ミドルウェアやWebアプリケーションなどに脆弱性がないか診断することです。

セキュリティの現状を確認することで、悪意のある攻撃者からの攻撃や情報漏洩事故などを防ぐことができます。

Amazon Inspectorは、セキュリティとコンプライアンスを向上させるために、AmazonEC2、AWS Lambda 関数、Amazon ECRなどのAWSワークロードにおける脆弱性診断を安価で自動で行ってくれるサービスになります。

自動的に、利用しているEC2インスタンスを評価し、結果リストはAmazon Inspectorに表示されます。

評価内容は2種類あって、ネットワーク到達可能性の評価、ホスト評価があります。

具体的には、外部からの攻撃を受けていないか、インスタンス自体に脆弱性がないかパッチの確認をしたりしています。

4-2. ②IAMグループ

IAMユーザーの管理を簡素化するためのグルーピングです。

IAMユーザーをIAMグループに所属させて、IAMグループとして必要なIAMポリシーを付与させることで、付与漏れなどのミス防止になります。

4-3. ③IAMロール

IAMロールは、AWSアカウント内のIAMユーザーやIAMグループには権限付与できません。

それ以外へ権限付与する際に利用するサービスになります。

IAMロールを利用して権限付与する対象例

・AWSリソース(EC2、Lambdaなど)

…具体的には、EC2 でS3の操作が必要な場合、EC2にS3へのアクセス権限をIAMで付与するなど

・別AWSアカウントのIAMユーザー

・Active Directoryのユーザー

・別サービス(GoogleやFacebookなど)のアカウント

https://uniuni-diary.com/aws-iam/

4-4. ④IAMポリシー

IAMポリシーは、IAMユーザー、IAMグループ、IAMロールに付与する権限の制御を管理することです。

具体的には、誰・何に対して、どのような操作を、許可or拒否、を示したものです。

AWSリソースへのアクセス管理をおこなっています。

例:IAMポリシー①:EC2の起動を許可

IAMポリシー②:S3の設定を許可

IAMポリシー③:IAM4ユーザーの作成を拒否

4-5. セキュリティグループ

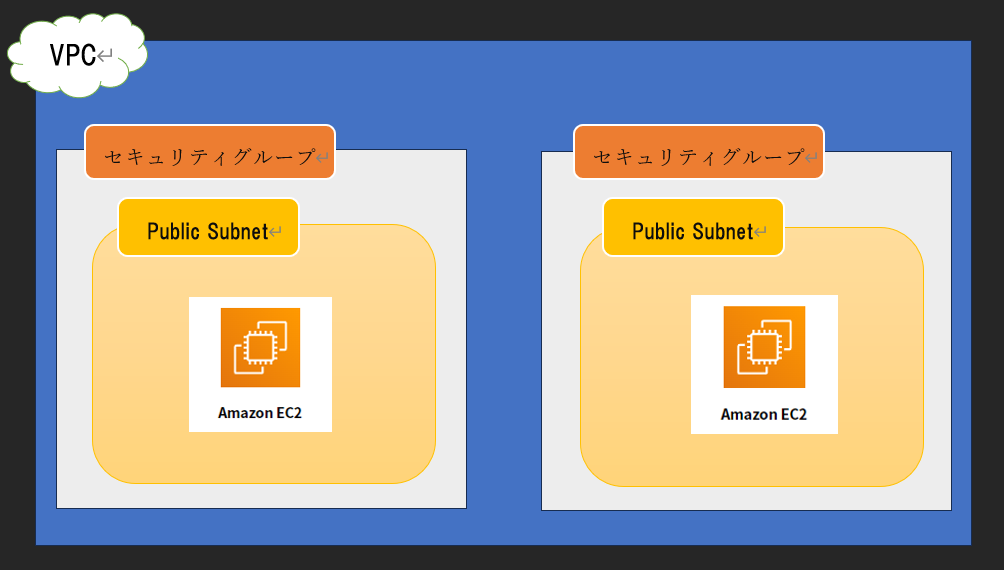

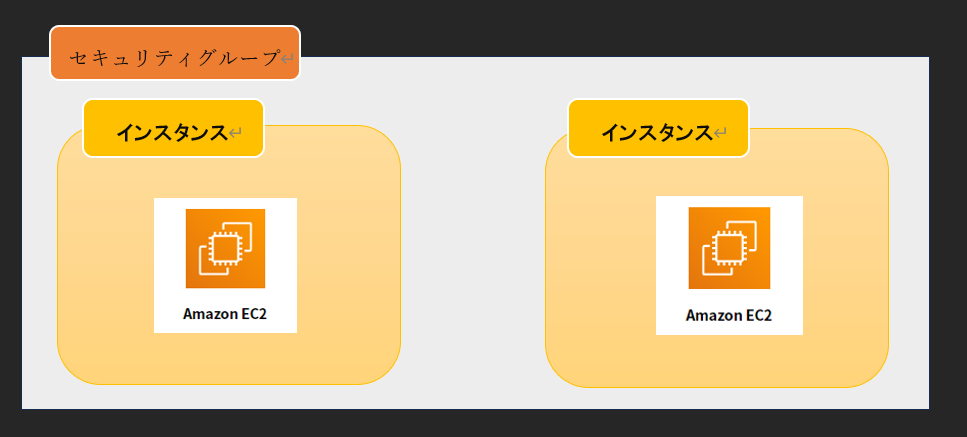

セキュリティグループとは、VPC(AWSネットワーク)上で通信制御をするファイアウォールのことです。

ファイアウォールとは外部からの不正アクセスの侵入や、社内ネットワークから許可されてない外部へのアクセスをできないようにする役目をしています。

また、グループという名の通り、一つのセキュリティグループを複数のインスタンスに適用することができます。

許可したい通信のみセキュリティグループに設定するようにしましょう。

4-6. AWS WAFについて

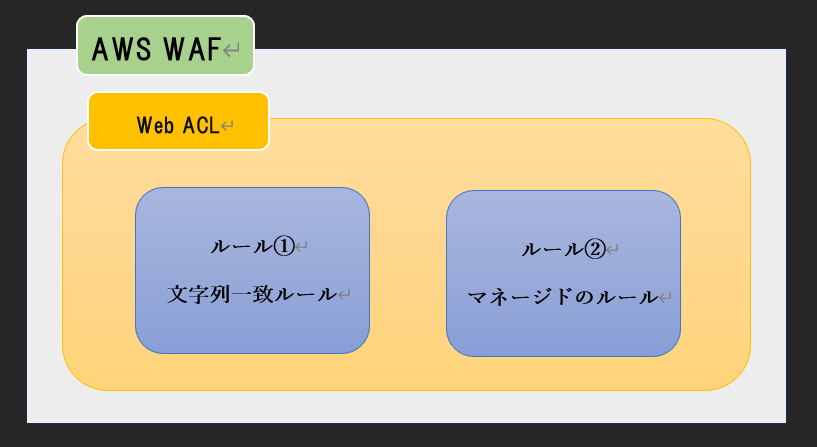

WAFとは、Web Application Firewallの略で、Webアプリケーションに特化したファイアウォールです。

AWS WAFは、AWSが提供しているWAFのことをいい、CloudFront、ALB、API Gatewayなどへのアクセスを制御することができます。

AWS WAFはWeb ACL内にルールを作成して通信の許可や拒否を判別しています。

※Web ACL…通信リクエストを内包するルールのことです。

4-7. AWS WAFの利用料金

Web ACL:5ドル/月

ルール:1ドル/月 一つにつき1ドルの利用料がかかります。

リクエスト数:0.6ドル/100万

4-8. AWS Shield

まず、DDoS攻撃を理解しよう。

DDoS攻撃とは、Distributed Denial of Service Attackの略で、攻撃者が複数の機器を踏み台にして、特定のサーバーなどに一斉に攻撃してくることをいいます。

もし攻撃を受けると、サーバーがダウンしてしまうこともあります。

AWS Shieldとは、マネージド型サービスでDDoS攻撃からWebアプリケーションを保護するサービスのことです。

4-9. AWS Shieldの種類

スタンダードプランとアドバンスドプランの2種類があります。

・スタンダードプラン

AWSを利用すると自動的に無料で設定されます

L3(ネットワーク層)、L4(トランスポート層)を保護します。

DDoS攻撃の履歴を参照したり、レポート化することはできません

・アドバンスドプラン

有料です。

インフラストラクチャ(L3およびL4)に加えて、アプリケーションレイヤー(L7)のおけるDDoS攻撃を保護します。

24時間365日の専門サポート、DDoS攻撃の履歴を参照したりレポート化も可能です。

5. セキュリティサポートのリソースの特定

AWS KMS 、AWS Artifactについて

AWS KMSとは、AWS Key Management Service の略です。

AWSワークロード全体のデータ暗号化、データのデジタル署名に使用するキーを作成して管理します。

キーの一元管理が可能で、AWS CroudTrailとも統合されており、保管中のデータを暗号化でき、AWS KMSキーを利用して署名や検証が容易になります。

KMSを使用することで、キー管理でライセンスコストと運用の負担を軽減することができます。

AWS Artifactは、セキュリティやコンプライアンス、契約の確認をサポートするサービスで、ISO、PCI、SOCなどの第三者による監査レポートをダウンロードすることができます。

6. AWSクラウドのデプロイと運用の方法についての理解

AWSでネットワーク・サーバーを構築

●インフラを構築する流れについて

①サーバーの構成

必要なサーバーを設置します

サーバーのOSをインストールし、各種設定を行います

必要なソフトウェアをインストールし、設定します

②ネットワークの構成

構築したサーバーをネットワークに接続します

ネットワークで使用するIPアドレスの範囲を決めて、サーバーに割り当てます

ドメイン名とIPアドレスの対応を割り当てます

AWS運用をするにあたり、クラウド環境でのインフラ運用やサーバー構築、インフラ監視、コスト管理やセキュリティ対策と幅広く理解しておくことが大切です。

運用するにあたって

まず初めにしておくことが「アカウント名の作成、コードネームの作成、ルートアカウントの作成」が大切と言われています。

6-1. ①アカウントの設計

AWSを始めるにはアカウントが必要になります。

1つのアカウントですべての環境構築をするのか、VPCで環境を分けて構築するのか、もしくはアカウントごとに分けて構築するかにパターン分けされていて、規模や構成によって設計構築しましょう。

6-2. ②名前を決める

インフラ設計をするうえでコードネームを決めましょう。

プロダクトに対してコードネームを統一して決めておくことで管理がラクになります。

6-3. ③ルートアカウントを作成

ルートアカウントは先ほどの内容でも出てきたように、AWSアカウント内のリソースすべてにアクセスが可能なアカウントです。

AWS運用中は基本的にはIAMアカウントを利用しましょう。

運用前にルートアカウントでMFAを有効にして不正利用を防ぎましょう。

6-4. ベストプラクティスの概要

AWS運用するにあたってAWSが公開しているベストプラクティスについて知っておきましょう。

AWS上で適切なアーキテクチャ設計をするための「設計原則」をまとめたものがベストプラクティスになります。

AWSはこのベストプラクティスを「AWS Well-Architected フレームワーク」と呼んでいます。

ベストプラクティスの概要は、

①運用の優秀性(オペレーショナルエクセレンス)

②セキュリティ

③信頼性

④パフォーマンス効率

⑤コスト最適化

⑥持続可能性

の6つの観点で構成されています。

6-5. 知っておきたい10の「ベストプラクティス」

①スケーラビリティを確保する

②環境を自動化する

③使い捨て可能なリソースを使用する

④コンポーネントを疎結合する

⑤サーバーではなくサービスで設計する

⑥適切なデータベースソリューションを選択する

⑦単一障害をなくす

⑧コストを最適化する

⑨キャッシュを使用する

⑩すべてのレイヤーでセキュリティを確保する

7. まとめ

今回は、AWSの基礎レベルのセキュリティについて、メインに解説してきました。

テクノロジー分野のデプロイと運用についても学ぶことができました。

AWSのセキュリティ対策に力を入れているのが理解でき、AWSの利用者が多いのも納得です。

次回は、技術面と料金面についてさらに学んでいきたいと思います。