クラウドサービスとセキュリティ対策

クラウドサービスにおけるセキュリティ対策について話していきます。

近年、クラウドサービスを利用する企業が増加しています。

利用する理由として、「資産、保守体制を社内に持つ必要がない」「場所、機器を選ばずに利用できる」「安定運用、可用性が高くなる」などの声があるようです。

しかし、「セキュリティ面」での不安を抱えて、クラウドサービスを利用するのはためらうという声が多いのも事実です。

安全にサービスを活用するために、サービス提供事業者を選ぶ際のポイントや、セキュリティ対策について紹介していきます。

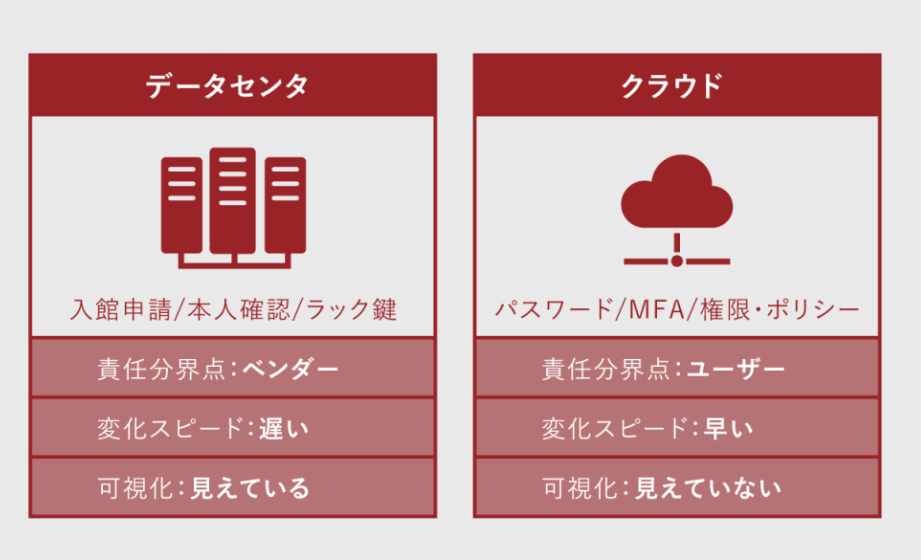

1. オンプレミスとクラウドのセキュリティリスクについて

①責任分界点

②変化のスピード

③可視化の度合い

https://service.shiftinc.jp/column/4612/

クラウドサービスは、インターネット経由で提供されるため、データ流出や不正アクセスが起こりえます。

オンプレミスのときとは異なるリスクが存在します。

また、障害などによるデータの消失リスクは残ります。

有事の際、クラウドサービス事業者に責任転嫁はできないのでデータのバックアップについて考慮する必要があります。

2. 提供事業者のセキュリティ対策

クラウドサービス提供事業者が行うべき情報セキュリティ対策として以下があります。

・データセンター物理的な情報セキュリティ対策(災害対策・侵入対策など)

・データのバックアップ

・ハードウェア機器の障害対策

・仮想サーバーなどのホスト側のOS、ソフトウェア、アプリケーションにおける脆弱性の判定と対策

・不正アクセスの防止

・アクセスログの管理

・通信の暗号化の有無

クラウドサービス利用者は、上記のセキュリティ対策を行っているサービス提供事業者を選ぶようにしましょう。

※上記のセキュリティ対策についての項目は、総務省が「国民のための情報セキュリティ サイト」で示しているものになります。

引用先:https://www.soumu.go.jp/main_sosiki/joho_tsusin/security/business/admin/15.html

3. 利用者のセキュリティ対策

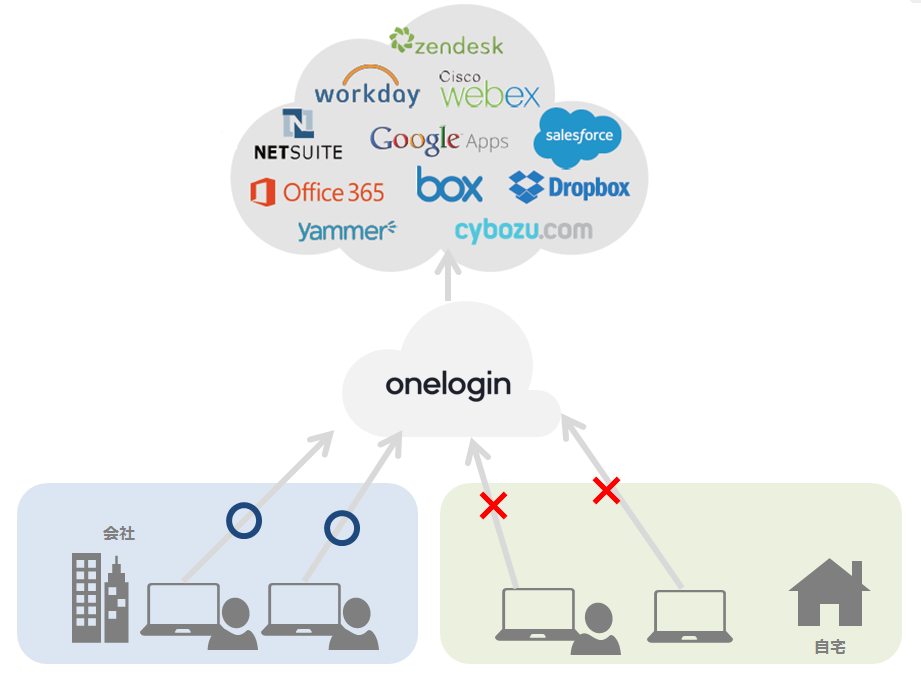

・「アクセス制御」自宅や私物端末からのアクセスを禁止する

セキュリティ対策が施されていない端末からアクセスしてほしくないといったニーズから、アクセス制御できる機能を利用しましょう。

企業のインターネットゲートウェイなどを指定したIPアドレスからのみクラウドサービスへのアクセスを許可することで、対応可能です。

「会社指定のPCからのみクラウドサービスにアクセスさせたい」といった運用が簡単に実現できます。

https://www.cybernet.co.jp/itsolution/solution/cloud.html

・ID・パスワードの管理とユーザ認証

不正アクセスで多いのが、利用者側のヒューマンエラーによるパスワードの漏洩です。

ヒューマンエラーの具体例としては、推測されやすいパスワードの使用や、マルウェアのインストール、アップデートしていない端末の使用、パスワードの使い回しなどがあります。

不正アクセスやなりすましによるデータの閲覧や改ざん、情報漏洩のリスクを避けるために、アクセスするユーザに対して権限設定を行うことが重要です。

強固なユーザ認証として、ワンタイムパスワードやSSLクライアント認証が有効です。

また、類似されやすいパスワードの禁止、定期的に変更させるように設定するのがオススメです。

・ユーザーアカウントの登録や抹消の端末管理

退職者のアカウント抹消し忘れによるセキュリティリスクも懸念されるため、適切なアカウント管理が必要です。

・SSLサーバ証明書/やAAHにより通信データを暗号化

クラウドでは、データがクラウド提供事業者のデータセンターに保管されます。

その際にインターネット経由なので、通信経路上で盗聴や改ざんのリスクが伴います。

公開情報でない限り、必ず通信データをSSLによって暗号化する必要があります。

また、イントラネット環境であっても、SSLサーバ証明書やSSHを用いることで、組織内部の盗聴によるリスクを回避できます。

・OS・アプリケーションのセキュリティ対策

アプリケーションやOSの脆弱性を狙った攻撃による情報漏洩や改ざんが発生するおそれがあるため、リリースするアプリケーションに対してコードレビューや脆弱性診断を実施することが大切です。

・データの保管場所を把握して対策を行う

クラウド事業者のデータセンター設置場所を確認しておきましょう。

データ自体に暗号化を行う、秘密分散などの技術を採用するなどの対策を行いましょう。

また、何かしらのトラブルがあった時のためにデータが消失してしまうおそれがあるため、データのバックアップを定期的に取得しましょう。

4. クラウドのセキュリティ面

クラウドの弱点はセキュリティ要素だったのは過去の話になりつつあります。

オンプレミスもクラウドもセキュリティレベルは以前より高まっており、データ消失や情報漏洩といったリスクは格段に低くなっています。

今は多くの企業からデータが集まるクラウドサービスでは、高度な技術をもった専門家や頑丈な設備が用意されており、顧客の重要なデータを守るためにセキュリティ面に力を入れています。

双方にセキュリティの優劣はない状況です。

4-1. クラウドサービスに特化したセキュリティ基準一般的なもの6つ

① ISMSクラウドセキュリティ認証(ISO27001/ISO27017)

対象:全世界、形態:第三者認証 クラウド固有の情報セキュリティ管理策を認証

② CSマーク

対象:日本、形態:内部監査可 監査状況はWebで公開される

③ CSA STAR認証(CSA Security)

対象:全世界、形態:内部監査可 認証にあたっては自己認証から第三者認証まで3段階に分けられる

④ StarAudit Certification

対象:全世界(欧州)、形態:第三者認証 部分的な認定(データセンターやSaaS等)があり、スモールスタートから認定を受けることが可能

⑤ FedRAMP

対象:米国、形態:第三者認証 一度認証を通ると多くの政府機関で採用が可能

⑥ SOC2(SOC2+)

対象:全世界(米国)、形態:第三者認証 SOC2ではAICPAによるTrustサービス基準に則り、外部委託業者を評価

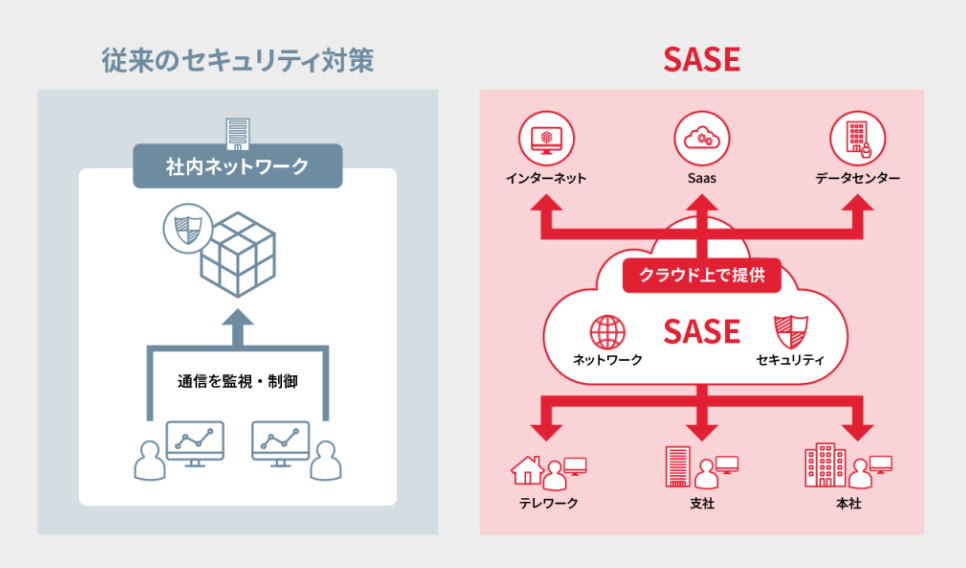

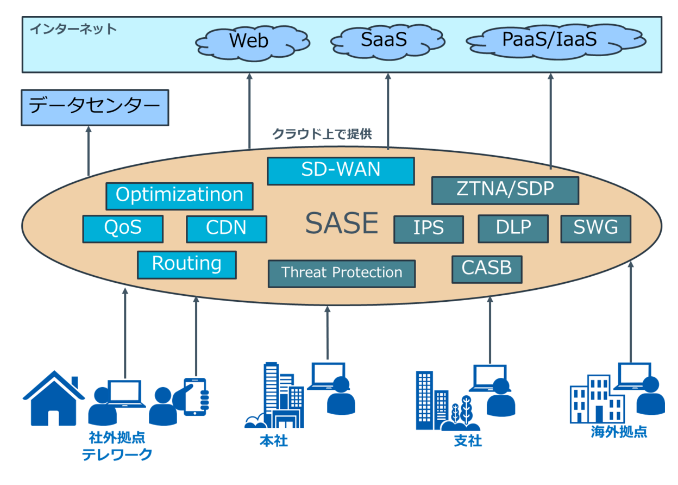

5. クラウド時代に求められる「SASE」について

「SASE」(Secure Access Service Edge、サシー)

=(ネットワーク機能+セキュリティ機能)on クラウド

SASEとは、ネットワーク機能とネットワークセキュリティの機能を統合的に提供するモデルのことです。

https://service.shiftinc.jp/column/7910/

企業での日常業務でもSaaS利用が増えています。

クラウド時代で、企業ネットワークの「内」と「外」をわけて防御するセキュリティ設定は通用しなくなってきています。

これからはクラウド上にネットワークとセキュリティを管理する機能をもつSASEの役割が大きくなってきます。

SASEを経由して、データセンター内の業務システムや各種クラウドサービスへアクセスする流れが主流になってきます。

従来のネットワークでは、すべてのトラフィックがデータセンターを経由することによって帯域逼迫を招いていたのが問題でした。

SASEの機能により、ネットワークのパフォーマンス向上、セキュリティ強化、運用効率化ができるようになりました。

また、SASEでは、用途に応じて接続先を選定できる(インターネットブレイクアウト)機能が利用できます。

そのため、データセンターを経由せずにインターネットにアクセスできるようになり、快適なクラウド利用が可能となります。

セキュリティ面においても、複数のクラウドサービスに対して、統一したセキュリティポリシーに基づいた包括的な管理ができます。

それにより一元的に運用管理ができ、負荷の軽減、管理コスト低減につながります。

将来性においても、DX(デジタルトランスフォーメーション)推進、働き方改革促進によって、今後もクラウドサービスの需要が増加していくので、クラウドを前提としているSASEへの移行はメリットが多いでしょう。

5-1. SASEの対象範囲

■ネットワーク機能

・SD-WAN(Software-Defined WAN)

・CDN

・WAN最適化 etc.

■セキュリティ機能

・CASB(Cloud Access Security Broker:キャスビー)

・Cloud SWG(Secure Web Gateway)

・ZTNA(Zero-Trust Network Access:ゼロトラストネットワークアクセス)

・FWaaS(FW as a Service) etc.

6. 「CASB」とは?

https://www.sbbit.jp/article/cont1/34870

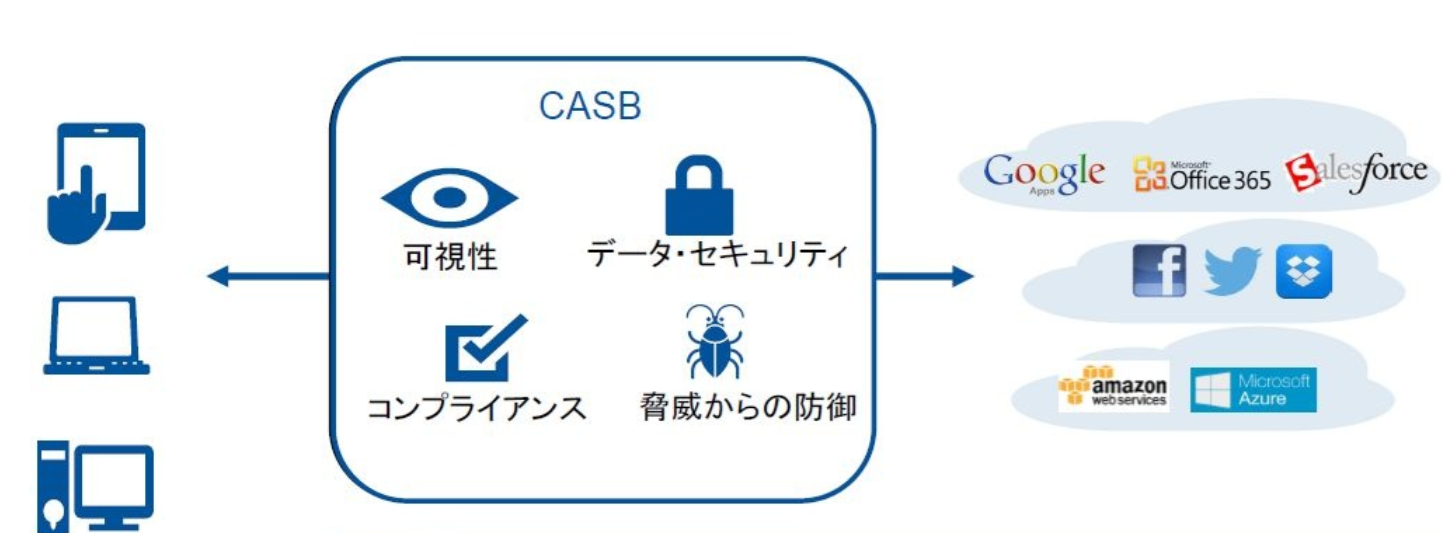

クラウド時代のセキュリティを考えるうえで「CASB」は有効な選択肢の一つです。

6-1. CASB(キャスビー)とは

Cloud Access Security Broker(クラウド・アクセス・セキュリティ・ブローカー)の略称で、ユーザーのクラウドサービス利用状況を継続的に監視し、操作ミスや内部不正による情報漏洩を未然に防ぐ仕組みです。

クラウド、特にSaaSを対象としたセキュリティソリューションのことです。

CASBはプロキシのようにネットワーク上に設置され、社員が使用するデバイスとクラウドサービスとの中間でゲートウェイとなってさまざまな機能を提供します。

6-2. CASEのメリット

サンクションITやシャドーITを可視化し、ユーザーのクラウドサービスの利用状況を継続的に監視します。

また、機密情報を含んだファイルがクラウドサービス上にアップロードされそうになった場合はブロックするなど、リアルタイムでの制御も可能です。

6-3. CASBの必要性

従来は、社内ネットワーク内にITリソースがあり、それを業務に利用するようにしていたため、社内外の境界部分にセキュリティ対策するのが基本でした。

近年では、社外にあるクラウドサービス(SaaS)が業務に利用されるようになり、社内外のネットワークの境界を守る意味合いも薄れています。

さらに、情報システム部門などの管理側が把握できていない「シャドーIT」問題もあり、ますます課題の解決を期待できるCASBが必要になってきます。

CASBを活用すれば、複数のSaaSと社内ネットワークの間に単一のコントロールポイントを設けることで、SaaSの利用状況を可視化・制御し、統一のセキュリティポリシーを敷くことができるようになります。

6-4. CASBの主な4つの機能

https://www.sbbit.jp/article/cont1/34870

①可視化と分析

いつ誰がどこからクラウドサービスを利用しているか記録します。

またクラウドサービスの利用状況の把握、管理外・無許可のクラウドサービスの検出が可能です。

②コンプライアンスとコントロール

コンプライアンス違反があればログイン制御によるアカウント保護を行います。

③データセキュリティ

いつ誰がどこからクラウドサービスを利用しているのかアクセス状況を監視し、定義されたポリシーに違反する動作を検出したら防御します。

④脅威の検出/防御

利用しているクラウド環境への不審なアクセスや挙動、不審なファイルを検出し、隔離します。

CASBが提供する機能は上記4つに大別されます。

これらの個々の機能は、CASBソリューション特有のものではなく、次世代ファイアウォールなどの既存のセキュリティ対策にも同様の機能が提供されている場合があります。

CASBが従来とは違う点は、クラウドサービス利用のセキュリティ強化に特化しており、「あらゆるクラウドサービスに対して共通ルールによる一括制御ができる」「きめ細やかなデータセキュリティ/制御を簡単に設定できる」ことです。

7. SASEとCASBの違い

CASBは重要な、SASEの主な要素です。

CASBは、クラウドサービスに関連するセキュリティポリシーの管理に特化しています。

SASEは、セキュリティとネットワークを統合しセキュリティを担保したうえでアクセスを実現することを目的としています。

8. シャドーITについて

シャドーITとは

企業・組織側が使用許可をしていない、あるいは把握していないデバイスやクラウドサービスなどを利用して社員が業務を進めていることを指します。

シャドーITとBYODの違い

シャドーITと似た意味を持つものに「BYOD」があります。

BYODは「Bring Your One Device」の略で、企業の許可を得ている「個人のデバイス」を業務で使用することです。

シャドーITは、企業が把握していないデバイスやツールを許可なく使用することです。

両者の違いとしては、企業が個人デバイスの利用を許可しているか、また管理できる状態にあるかどうかという点で大きく異なっています。

シャドーITとサンクションITの違い

サンクションITは、企業が許可したクラウドサービスや端末を業務利用することです。

まさに、シャドーITの反対語です。本来の企業がIT環境を整えるうえで必要なことです。

すべての端末やアプリケーションを企業が把握・管理することでセキュリティリスクを抑えることができます。

セキュリティリスク

https://www.microsoft.com/ja-jp/biz/smb/column-shadow-it.aspx#:~:text=1%2D2.%20%E3%82%B7%E3%83%A3%E3%83%89%E3%83%BC%20IT%20%E3%81%A8%20BYOD%20%E3%81%AE%E9%81%95%E3%81%84,-%E3%82%B7%E3%83%A3%E3%83%89%E3%83%BC%20IT%20%E3%81%A8&text=BYOD%20%E3%81%A8%E3%81%AF%E3%80%81%E4%BC%81%E6%A5%AD%E3%81%AE,%E7%82%B9%E3%81%A7%E5%A4%A7%E3%81%8D%E3%81%8F%E7%95%B0%E3%81%AA%E3%82%8A%E3%81%BE%E3%81%99%E3%80%82

8-1. シャドーITの具体例

①会社のファイルを自宅やマンガ喫茶にあるパソコンで利用する

②利用が許可されていないチャットアプリやメールサービスを利用する

③外部のネットワークに接続し、業務用パソコンを利用する

④企業の許可がないクラウドサービスを利用する

⑤ 個人のデバイスで写真を撮り、データを持ち帰る

会社のパソコンや会社が利用許可しているアプリなどは、セキュリティ対策が施されているものも多く、それ以外のものを使用してしまうと、セキュリティが脆弱になりがちで、情報が漏れたり、パソコンがウイルス感染しやすくなってしまいます。

また、アカウントの乗っ取り等のリスクも上がってしまいます。

8-2. シャドーITの防止策

■多角化するツールを一元管理

現状のツールでスムーズに業務ができていないことが要因の一つになるので、情報共有やコミュニケーションツールを一元化し、効率よく業務をこなすことが重要です。

■CASBの導入

シャドーITの可視化ができ、シャドーITになる機器やソフトウェアなどを把握し、状況に応じて対処しましょう。

■ガイドラインの設定

シャドーITに関するガイドラインを設定することも有効とされています。

労働環境を整えたあとに、私用のデバイス等の業務利用に関するガイドラインを作ることも大切です。

■社員教育

シャドーITを使用したときのリスクについて周知することも大切です。

危険性と損害について企業全体で意識できるようにしましょう。

9. まとめ

クラウドサービスのセキュリティ面については、今後も考える機会が増えそうですね。

従来の問題を解決できるような便利なサービスや機能もたくさん出てきているので、クラウドサービスの利用者側としては、情報収集しながら自分に合ったものを使用できたらと思います。