ネットワークセキュリティの重要性と技術

インターネットの発展に伴い、インターネットを悪用する側の技術も進歩しています。

「利便性」と「安全性」を両立させるために多くの技術革新が進んでいます。

ネットワーク技術に加え、セキュリティ関連の技術に対しても、正しく理解して、適切なセキュリティポリシーを作成し、管理・運用することが重要になってきます。

ネットワークセキュリティの重要性と技術について学習していきたいと思います。

※セキュリティポリシーとは、企業や組織が定める、情報の取り扱いやセキュリティ対策についての考え方などを統一し、明文化したものになります。

1. セキュリティの構成要素

現在は、システムへの攻撃の手段も多様化しており、特定の技術のみで安全性を確保するのは難しくなっています。

セキュリティの基本として、事前に起こりうる事柄を想定し、可能な限り事前に安全対策をし、日々の運用を行うことが重要になります。

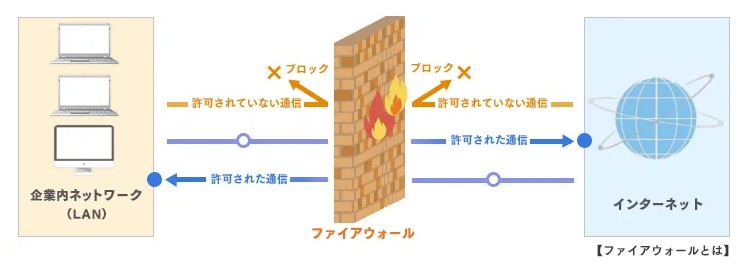

1-1. ファイアウォール

https://it-trend.jp/firewall/article/60-0023

ファイアウォールとは、組織内のネットワークとインターネットを接続するときに、組織内部のネットワークを不正アクセスから守るためのハードウェア・ソフトウェアなどのことです。

ファイアウォールにはいくつか種類や形態があります。

例:

・パケットフィルタリングタイプ:規定されたパケットのみを通過させたり通貨させなかったりします。

・アプリケーションゲートウェイタイプ:アプリケーションを介在させ不正な接続を遮断します。

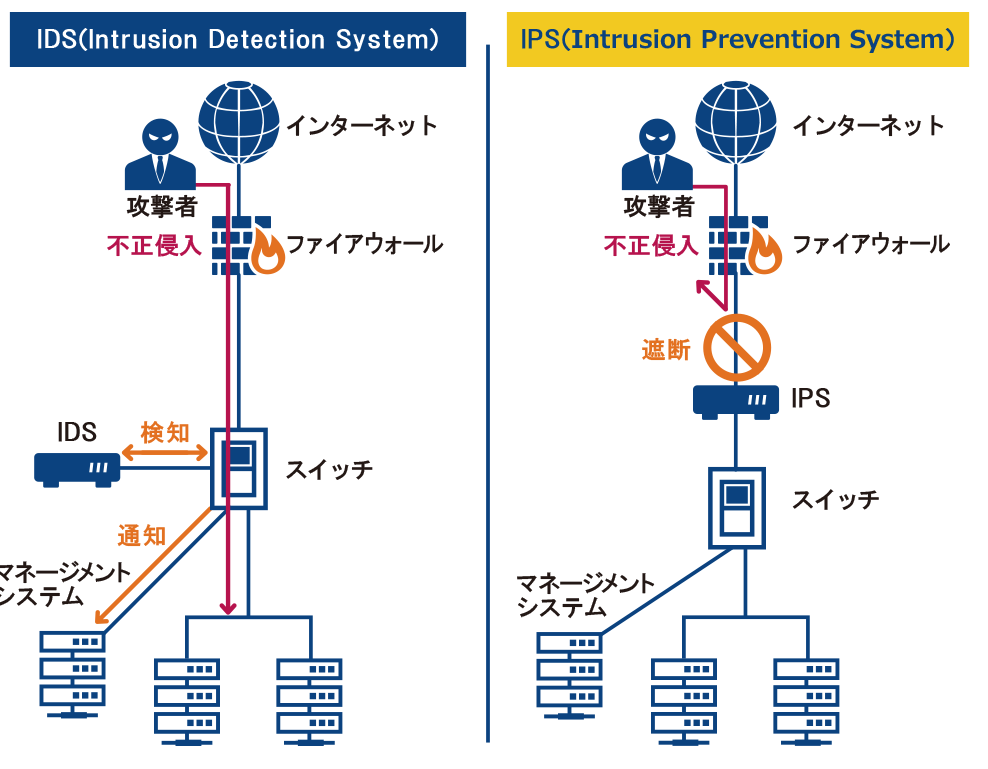

1-2. IDS(侵入検知システム)

Intrusion Detection Systemの略がIDSになります。

侵入検知システムIDSとは、サーバーやネットワークの外部との通信を監視し、それを分析することで、ホストやポートをスキャンするような偵察行為や不正侵入などインシデントの兆候を検知して、セキュリティ管理者などに通知するシステムです。

IDSは、その用途により、さまざまな機能があります。

設置個所については、ファイアウォールやDMZなどの境界線に配置し、この境界を監視・検知するものがあります。

また、組織内のネットワークに配置し、ネットワーク全体や、個別用途で使用しているサーバーなどを監視することもできます。

機能面では定期的にログの確認をしてくれていて、異常があれば検知してくれる機能もあれば、ネットワーク上の流れているすべてのパケットを監視することもできます。

多様化しているシステムのセキュリティを確保するために、ファイアウォールで対応しきれない領域をカバーするのがIDSの役割です。

1-3. IPSとの違い

https://www.ntt.com/business/services/network/internet-connect/ocn-business/bocn/knowledge/archive_14.html

・IDSについて

基本的に、IDSの機能としては、コンピューターネットワークに対して、不正アクセスや異常な通信があることを通知するだけになります。

・IPSについて

IPSは、不正アクセスや異常な通信を通知した上に、それをブロックする機能があります。

IPSの方が 機能的にはIDSより優れているようには見えますが、ブロック機能が適さないこともあります。

IDSを導入するのか、 IPSを導入するかは用途に応じて選ぶことが大切になります。

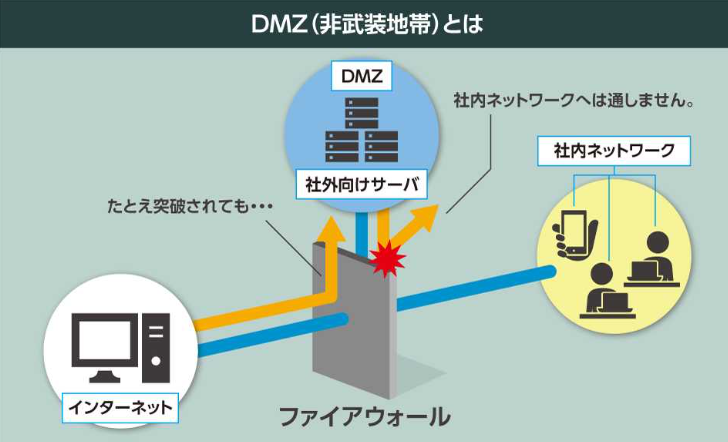

1-4. DMZとは

De-Militarized Zone(非武装地帯)の略です。

企業・組織が内部ネットワークの機密情報を守りながら、インターネットの外部ネットワークを行う際の、緩衝地帯のことです。

ハッカーなどから内部ネットワークを守るためにファイアウォールを設定しているのですが、内部ネットワークからインターネットへのアクセスができない状態になってしまいます。

そこで、ファイアウォールと外部ネットワーク間に、DMZセグメントを設けます。

それにより、内部の情報を守りつつ、外部ネットワークへのアクセスを可能にしています。

https://boxil.jp/mag/a3157/

使用例として、多くの企業は、以下のサービスをDMZ内に配属しています。

・メールサーバー:

ユーザーはメールの送受信のためにインターネットにアクセスする必要があります。

・FTPサーバー:

FTPサーバーを使用することで、Webサイトでコンテンツ移動ができます。

・Webサーバー:

企業内外のトラフィックを許可し、企業からWebへのアクセスを可能にしなければなりません。

DMZに設置するホストはホスト自身に十分なセキュリティ対策が必要になってきます。

1-5. アンチウイルス/パーソナルファイアウォール

アンチウイルスやパーソナルファイアウォールは、IDSやファイアウォールに次ぐセキュリティ対策となります。

ユーザーが利用するコンピューターやサーバーなどで動作するソフトウェアになります。

ウイルスやワームの電子メール経由での感染、OSが持つ脆弱性からの攻撃などからPCを防御するためのものです。

アンチウイルス、パーソナルファイアウォール製品のなかには、スパム防止、広告ブロック、禁止サイトへの接続防止を行うURLフィルタリングなど、潜在的な脅威や生産性の低下の要因となる要素も取り除いてくれるものもあります。

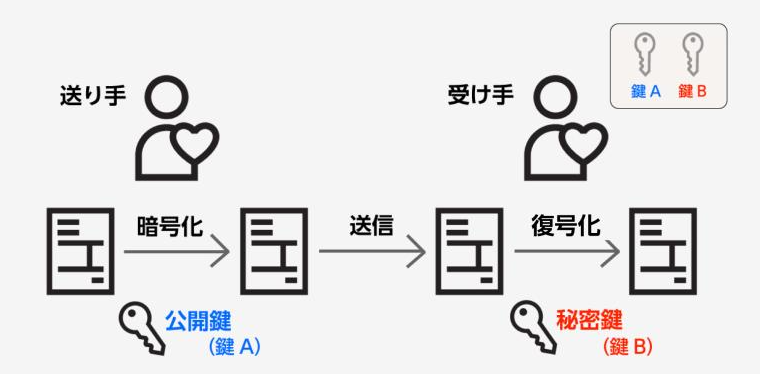

1-6. PKI(公開鍵基盤)

PKI(Public Key Infrastructure)とは、信頼できる第三者(認証局)に、通信の相手が本物かどうかを証明してもらう仕組みのことです。

・「電子証明書」について

利用者は、認証局(CA:Certification Authority)が発行する「証明書」により、通信相手が本物かどうかを確かめます。

・「公開鍵暗号方式」について

受けて側が複合できる形でデータを暗号化するための鍵をもっています。

この鍵を使って通信内容を暗号化すれば、証明書の持ち主以外にデータを読まれることはないので、安全にやり取りできます。

https://www.docusign.com/ja-jp/blog/what-is-pki#:~:text=インターネットの安全を支えるPKIとは

・「デジタル署名」について

セキュリティ面での要求の高い情報を相手に送る場合は、送り手が秘密鍵で、受けて側が公開鍵で複合化を行います。

これにより、送り手側のデータの変更や改ざんがないことを確認することができます。

2. 暗号化技術について

通常、Webページへのアクセスや電子メールなどのインターネット上を流れるデータは暗号化されておらず、やり取りしている情報が第三者に漏れている可能性もあります。

機密性の高い情報をやり取りするために、暗号化技術があります。

暗号化技術も、OSI参照モデルの階層ごとに存在し、相互通信を保証してくれています。

階層とそれぞれの暗号化技術

・アプリケーション層:SSH、SSL‐Telnet、PETなど遠隔ログイン、PGP、S/MIMEなど暗号化メール

・セッション層:SSL/TLS、SOCKS V5の暗号化

・ネットワーク層:IPsec

・データリンク層:Ethernet、WANの暗号化装置など、PPTP(PPP)

2-1. 共通鍵と公開鍵

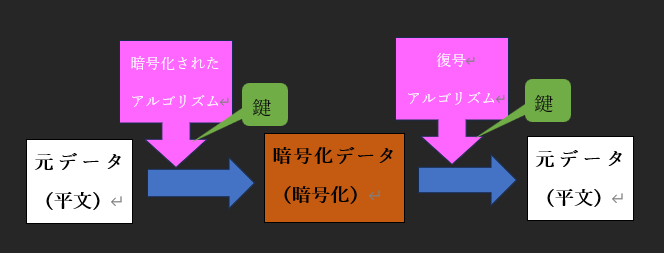

暗号化では、鍵を使って元のデータ(平文)に対して、一定のアルゴリズムによる変換を行い、暗号化データ(暗号文)を作ります。

暗号化されたデータを元に戻すことを復号といいます。

暗号化と復号に同じ鍵を使うのが共通鍵暗号方式です。

これに対して、暗号化、復号に一対の別々の鍵(公開鍵と秘密鍵)を使うのが公開鍵暗号方式になります。

公開鍵暗号方式は、共通鍵暗号方式に比べて、暗号化と復号に長い計算時間がかかるため、長いメッセージを暗号化する場合には、方式を組み合わせて利用します。

共通鍵暗号方式には、AES(Advanced Encryption Standard)、DES(Data Encryption Standard)、公開鍵暗号方式には、RSA、DH(Diffie-Hellman)、楕円曲線暗号などがあります。

2-2. 認証技術

セキュリティ対策をするときに、利用者が正当な利用者かどうか識別する必要があります。

暗号化とともに利用されるのが認証技術になります。

・情報による認証

パスワードや暗証番号などがあります。

パスワードなどが漏洩したり、推測されないようにする運用上の工夫が必要です。

公開鍵によるデジタル認証も、秘密鍵を持っていることの認証になります。

・あるものを持っていることの認証

IDカード、鍵、戦士証明書、電話番号などがあります。

・ある特徴を持っていることによる認証

指紋や目の瞳孔などは個人ごとに違うので、異なる特徴を利用した認証になります。

3. まとめ

セキュリティ対策として、ファイアウォールやIDS、DMZがどんな役割をしているのか学習することができました。

また、暗号化技術によるやり取りの内容やデータの保護についても理解できました。