【セキュリティ】脅威と対策

昨今、リモートワークの普及によりVPNの使用に関するインシデントも増えているようです。

また、攻撃が巧妙化しているのもあり、セキュリティ問題について考える機会も多くなってきました。

どんな脅威が増えているのか、またその対策などについて学習していきます。

1. セキュリティの構成

.jpg)

セキュリティは3つの要素で構成されています。

セキュリティ構成(3要素)

・情報セキュリティ

・コンピュータセキュリティ

・ネットワークセキュリティ

1-1. 情報セキュリティ

情報セキュリティとは、私たちが使用するパソコンやスマートフォン、インターネットを利用する中で安心して使えるように、社内機密情報や個人情報が漏洩したり、ウイルス感染してデータが破壊されたりしないように必要な対策をすることです。

日本の製品の規格を定めるJISおよび国際標準化機構のISOでは、以下の3つのポイントを維持することが定められています。

・情報にアクセスできる人の制限

・情報の欠損の防止

・情報が必要な時に問題なく使える状況

さらに情報セキュリティの重要な7要素については、後ほど学習していきます。

1-2. コンピューターセキュリティ

コンピュータセキュリティとは、コンピューターを災害や破損、破壊、誤用および不正アクセスから守ることです。

不正アクセスや情報改ざん・ウイルス感染から守るために、コンピューターが使える場所へのアクセス制限や、ケーブルなど周辺機材の安全を確保することも重要です。

1-3. ネットワークセキュリティ

ネットワークセキュリティとは、コンピューターや家庭内LAN、社内LANなどの内部ネットワークと、インターネットからアクセスできる外部との境界線における防御の提供です。

ハッカーによる不正アクセスやスクリプトキディなどの悪さをする人間を遠ざけるため、またウイルスの侵入を防止することが一般的ですが、組織内部からの不正アクセスや誤操作を防ぐことも含まれています。

10. まとめ

さまざまな種類の攻撃があるので、対策もきちんとしておかなければいけないですね。

自分たちが意識するだけで被害にあうのを防ぐことができるかも知れないので、日頃から被害に合わないような行動をとっていきたいと思います。

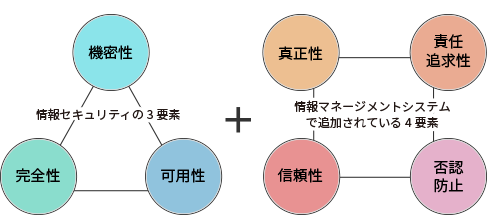

2. 情報セキュリティ7要素

情報セキュリティ対策を維持するために必要なISMS(情報マネジメントシステム)という指標があります。

ISMSでは、情報セキュリティの主な3要素を「機密性・完全性・可用性」と定義しています。

また、主な3要素に「真正性・責任追及性・信頼性・否認防止」の4要素を加えた7要素を維持すべきだと定めています。

https://www.axisjp.co.jp/security-and-safety/whats-security

2-1. 基本の3要素

機密性・完全性・可用性の3要素を適正に保つことにより、重要な情報の改ざん、漏洩、物理的な破損を未然に防ぐことができます。

業種や守るべkい情報によって対策はさまざまありますが、共通するのは3つをバランスよく維持・改善し、リスクを適切に管理していくことが大切です。

3要素は、英語表記にしたときの頭文字をとって「CIA」と呼ばれています。

・機密性(confidentiality)

・完全性(integrity)

・可用性(availability)

2-2. 機密性

機密性(confidentiality)とは、情報に対してアクセス権限を徹底して、大切な情報を保護・管理することです。

情報を扱える人を制限し、情報を外部に見せない、漏らさないようにすることで、高い気密性を保持できます。

具体的には、アクセスコントロールのルール設定や情報自体の暗号化などといった手法が利用されます。

機密性を高めるために…

・情報を保存したHDDなどは、アクセスコントロールされた場所(データセンターなど)に設置する

・パスワードは複雑なものにする

・ID/パスワードをメモなどに残さない

・アクセスできるアカウントを制限する

2-3. 完全性

完全性(integrity)とは、改ざんや過不足ない正確な情報が保持されている状態をさします。

完全性が失われると、信頼性が疑われ、データ価値が失われてしまいます。

企業の信頼を失われてしまうことにも繋がりかねません。

また、IoTが普及する社会の中での完全性が保たれなくなると、医療やスマートカーなどで、人命にかかわる被害がでる恐れもあります。

完全性を保持するために…

・情報にはデジタル署名をつける

・通信の暗号化をする

・ウイルス感染防止ソフト・パソコンのアップデート

・バックアップなどをとって情報を保管するルールを決める

2-4. 可用性

可用性(availability)とは、アクセスを認められた者が、必要なときにいつでも情報へアクセスできる状態を保持することです。

またシステム障害(機器やパーツの故障・災害・アクシデントなど)で中断されないシステムは、可用性が高いシステムといえます。

可用性を保つためには…

・システムの二重化(多重化)

・HDDのRAID構成

※RAID構成とは、複数のHDDを1つのドライブのように認識させたり表示させたりして、仮想的な1大のハードディスクとして運用し冗長性を向上させる

・UPS(無停電電源装置)

※UPS(uninterruptible Power Supply)とは、停電がおきても一定時間は電気を供給し続ける装置です。重要なデータや製造機器を守ります。

https://techcompass.sanyodenki.com/jp/training/power/about_ups/001/index.html#Ups%EF%BC%88%E7%84%A1%E5%81%9C%E9%9B%BB%E9%9B%BB%E6%BA%90%E8%A3%85%E7%BD%AE%EF%BC%89%E3%81%A8%E3%81%AF%EF%BC%9F

2-5. 4つの追加要素

情報セキュリティでは、3つの要素に加えて、新たに4つの要素があります。

・真正性(Authenticity)

・信頼性(Reliability)

・責任追跡性(Accountability)

・否認防止(non-repudiation)

2-6. 真正性

真正性(Authenticity)とは、情報にアクセスする企業組織や個人あるいは媒体が「アクセス許可された者」であることを証明できることです。

真正性を実現するために…

・ID/パスワードに加えた二段階認証

・デジタル署名やTTP(Trusted Third Party:信頼できる第三者機関)

・多要素認証(生体認証など)

2-7. 信頼性

信頼性(Reliability)とは、データやシステムを利用した動作に対して、正しい処理や結果が確実に返ってくる状態を保つことです。

データやシステムは、ヒューマンエラーやプログラムの不具合(バグなど)によって、期待する結果が得られないことがあります。

このような事態を引き起こさないための施策が必要になります。

信頼性を実現するために…

・システムやソフトウェアの不具合を起こさないように設計や構築を行う

・故障率の低いデバイスを使う

・ヒューマンエラーが起こっても、データが改ざんされたり消失したりしない仕組みを作る

2-8. 責任追跡性

責任追跡性(Accountability)とは、システムのログ(利用状況やデータ通信履歴など)を記録取得しておき、インシデントが発生した時に、誰がどのような行動をしていたのか、また、データやシステムの脅威が何であるのか、原因を追跡できるようにしておくことです。

責任追跡性の具体的な施策

・アクセスログ

・システムログ

・操作履歴

・ログイン履歴

2-9. 否認防止

否認防止(non-repudiation)とは、システムの利用や操作、データの送信などを、特定の人物が行ったことをあとから否定できないようにすることです。

否認防止をするために…

・デジタル署名

・タイムスタンプを付与

・電子契約サービス

・アクセスログ

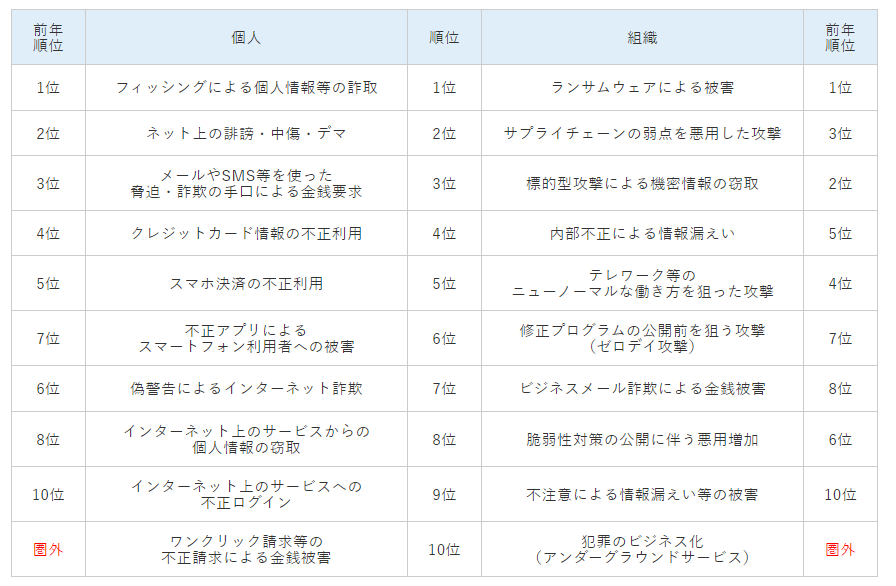

3. セキュリティの脅威

IPA(独立行政法人情報処理推進機構)が発表している、2022年に発生した社会的に影響が大きかったと考えられる情報セキュリティにおける事案から決定した、「10大脅威」について紹介します。

3-1. 「情報セキュリティ10大脅威 2023」

個人と組織それぞれ10大脅威が挙げられています。

https://www.ipa.go.jp/security/10threats/10threats2023.html

4. 脅威の種類

情報資産がどのような脅威にさらされているのか把握しましょう。

情報資産をとりまく脅威には、3種類あります。

・人的脅威

・技術的脅威

・物理的脅威

4-1. 人的脅威

「人」が原因の脅威です。

人のミスや悪意による行動によって、被害や影響が発生します。

例:メールの誤送信、パソコンやUSBの紛失、システムの脆弱性の見落としなど、人的脅威として、以下のことについても把握しておきましょう。

・ソーシャルエンジニアリング

システム管理者を装って、利用者に問い合わせて、パスワードを不正に聞き出したり、緊急事態を装って組織の機密情報を聞き出したりするなど、人間の心理の隙をついて情報を盗む行為。

・なりすまし

盗んだIDやパスワードで、その人のふりをするなりすまし。

・サラミ法

不正行為が表面化しない程度に、多数の資産から少しずつ搾取する方法。

4-2. 技術的脅威

コンピューター技術を使った脅威です。

例:コンピューターウイルスなどマルウェアによる被害。

※マルウェアとはパソコンに有害な操作を行ったり、情報漏洩などの深刻な問題を発生させたりするプログラムの総称です。

技術的脅威としては以下のようなものがあります。

・パスワードリスト攻撃

インターネットサービスの利用者が、別のサービスでも同じIDやパスワードを利用する可能性が高いことに着目し、脆弱なサービスから入手したIDとパスワードをしようして、本人になりすまし不正アクセスを試みる攻撃のことをいいます。

・フィッシング

銀行などを装った偽のWebサイトを作り、URLを載せた電子メールを送り、ユーザにアクセスさせ、暗証番号やパスワードをだましとることをいいます。

・DNSキャッシュポイズニング

PCが参照するDNSサーバに誤ったドメイン管理情報をおぼえこませて、偽のサーバーに誘導する攻撃のことをいいます。

・SEOポイズニング

検索サイトの検索結果の上位に、悪意あるサイトが並ぶように細工することをいいます。

・SQLインジェクション

Webアプリケーション上で悪意あるSQL文を入力してデータベースのデータ改ざんをし、不正に取得することをいいます。

・DoS攻撃

大量のデータを送りつけてサーバの機能を停止させることをいいます。

・ディレクトリトラバーサル攻撃

管理者が許可していないパスで、Webサーバ内のファイルに不正アクセスすることをいいます。

・Webビーコン

WebページやHTML形式の電子メールに小さい画像を埋め込み、ユーザーのIPアドレスやアクセス日時、サイトへの訪問頻度といったアクセス動向を収集する仕組みのことをいいます。

・スパイウェア

PC内にある個人情報や、どんなWebサイトを見ているのかといった行動を監視し、利用者が知らないところで収集した情報を外部サーバに自動送信するプログラムのことをいいます。

キーボード入力を監視して記録するキーロガーをPCに仕掛けて、入力パスワードを収集するなどの手口があります。

・ブルートフォース攻撃

パスワード解析や暗号読解の手法で、総当たりでパスワードや鍵を割り出します。

4-3. 物理的脅威

大雨や地震、落雷などの災害、またコンピューターの故障など、コンピューターが物理的に被害にあってしまう脅威をさします。

機材の老朽化や空き巣による盗難や破壊もこれに当てはまります。

5. 企業が行うべき情報セキュリティ対策

企業や組織がセキュリティ対策に取り組むことは、大切な情報資産を守ることで、信頼性を失わないために、とても重要です。

・ウイルス対策のソフトの導入

ウイルス対策ソフトも最新状態を維持しましょう。

・セキュリティ性が高いシステムを利用

セキュリティ性が高いシステムも100%ではないため、その他の対策も怠らないようにしましょう。

・ソフトウェアを最新の状態に更新

OSやソフトウェアを最新の状態にしておくのも有効です。

・従業員のパスワード管理を徹底

パスワードを使いまわさない、パスワードを変更するという社内ルールを設けたり、個人のデバイスからはログインしないなどのルールを徹底するなどしましょう。

・アクセス履歴を可視化して管理

誰が情報にアクセスしたのか履歴が見えるようにしましょう。

アクセスログから犯人の追跡ができるようになります。

・適宜バックアップをとるようにする

災害や事故で情報にアクセス出来なくなっても大体データにアクセスできるようにしておくために必要です。

遠隔地に支店などがある場合は、そちらにバックアップを残しておくと良いでしょう。

・無停電電源装置(UPS)を設置する

停電や災害時に電気の供給が止まるのを防ぐのも情報セキュリティには有効です。

6. フィッシングやランサムウェアの対策

情報セキュリティ10大脅威の1位にきている、「フィッシングによる個人情報の搾取」と「ランサムウェアによる被害」についての対策方法を学んでいきましょう。

まずはどんな攻撃だったのか復習も兼ねて学習します。

7. フィッシング攻撃

技術的脅威のところでも出てきたのですが、銀行などを装った偽のWebサイトを作り、URLを載せた電子メールを送り、ユーザにアクセスさせ、暗証番号やパスワードをだましとることをいいます。

7-1. フィッシング被害を防ぐために

メールが送られてきた際には下記の行動を意識しましょう。

・表示された名前を信用しない

メールアドレスまで確認してメッセージを開きましょう。

・あいさつ文を確認する

メールの書き出しが自分の名前宛ではなく、「お客様へ」の場合などは用心しましょう。

・誤字の有無を調べる

誤字や文法誤りは、フィッシングメールでよくあるので、警戒しましょう。

・脅威に用心する

「アカウントが一時停止されました」のような不安をあおるような文面にも注意しましょう。

・署名を確認する

メールの末尾に連絡先情報があるかどうかを調べます。

・クリックする前によく見る

ハイパーリンクにカーソルを合わせ、リンクアドレスを確認しましょう。

8. ランサムウェア攻撃

ランサムウェアとは、「身代金要求型不正プログラム」といい、パソコンウイルスの一種になります。

何らかの手法で、パソコンをウイルス感染させ、ユーザーが自らのデータにアクセスできないようにし、操作制限を解除させるための身代金を要求するというものになります。

8-1. ランサムウェア被害を防ぐために

ランサムウェア被害を防ぐために以下のことを心がけましょう。

・不審なリンクをクリックしない

・信頼できない送信元からのメール添付ファイルを開かない

・信頼できないWebサイトからファイルをダウンロードしない

・個人情報の提供に安易に応じない

・OSやソフトウェアを最新バージョンにアップデート

・講習Wi‐Fiを使用しない

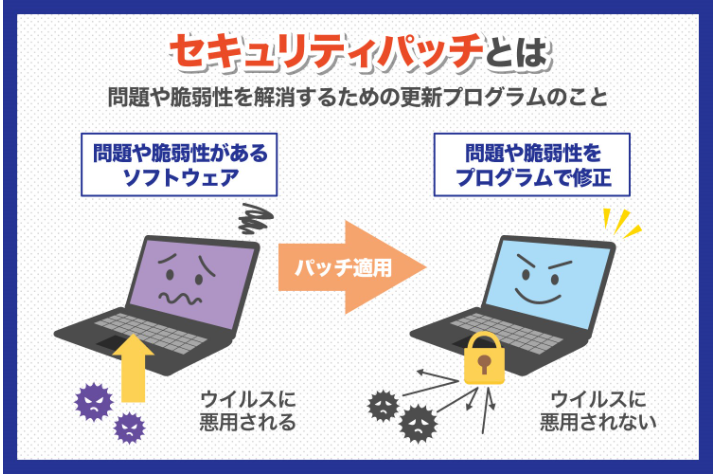

9. セキュリティパッチの適用

https://www.alsok.co.jp/person/recommend/1314/

ランサムウェア攻撃やランサムウェアから守るためにも、セキュリティパッチを適用する必要があります。脆弱性からの被害を防ぎましょう。

9-1. セキュリティパッチの適用・確認方法

Windows11を利用している場合

「Windowsマーク」を選択します。

↓

「設定」を選択します。

↓

「Windows Update」を選択します。

↓

「更新プログラムのチェック」を選択します。

↓

「更新プログラムを確認しています」と表示され、必要に応じて、インストールが必要であればインストールされます。

↓

最終チェック日時が「更新プログラムをチェック」を押した時間になります。